前言

RegCool

链接:https://pan.quark.cn/s/e6ba3e4007ca

提取码:MUrU

下载

下载得到压缩包

![]()

解压后得到

打开文件,双击.exe文件即可运行

点击.exe文件得到

即可使用

使用示例

现有一个程序,要求逆向分析程序,完成pojie

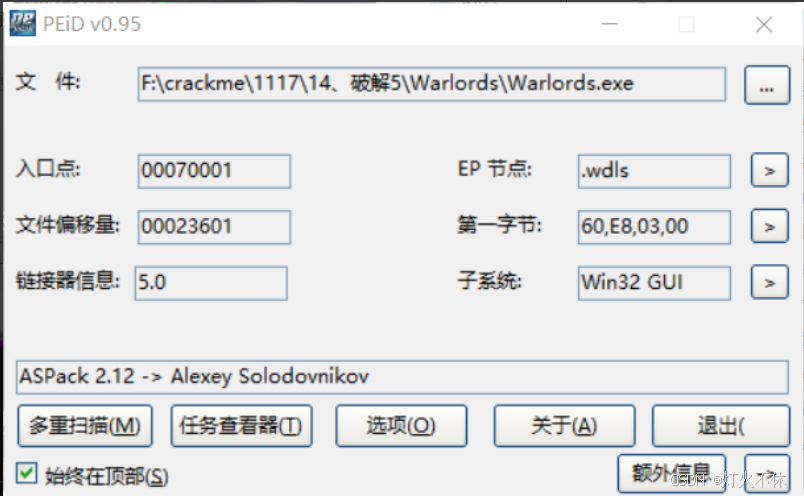

使用PEiD查壳得到,程序有壳

使用od找程序的入口点

F8单步运行

看到ESP寄存器中的数据改变,在数据窗口中跟随,设置为硬件断点

F9运行

停在断点处,F8单步运行,跳转到以下界面,即入口点为00401438

找到调用系统函数的地方,选择跟随

跳转后找到api表的开头

选择在数据窗口中跟随内存地址,放缩4个字节

为例计算方便,取地址0043E428

找到最后一个函数跳转

选择在数据窗口跟随内存地址

放缩4个字节,取地址0043F90B

计算43F90B-43E428=14E3

使用PEiD的插件脱壳后,使用Import REC重建引入表,输入OEP为1438,RVA为3E428,尺寸为14F3,如下

[Import REC] Import REC下载及使用Import REC重建引入表Import table详细过程(附有下载文件)_import rec 无效函数-CSDN博客

修复完成后,将脱壳并修复后的程序放入od进行破解,查找字符串

双击进入

向上找到程序头,并设置断点

单步查看,开始读取注册表

继续单步走,看到ascii值

查看系统的注册表,使用win+R,输入regedit

regedit然后找到这个程序的注册表信息,看到od中的ascii值和注册表中的一样

在刚刚下载的注册表编辑器中找到需要的注册表信息,右键选择修改

将注册表中的数据615297F3C81C00CF改为最大值FFFFFFFFFFFFFFFF

重新双击运行程序,此时的程序已经没有次数限制了,即完成破解